3 Minutės

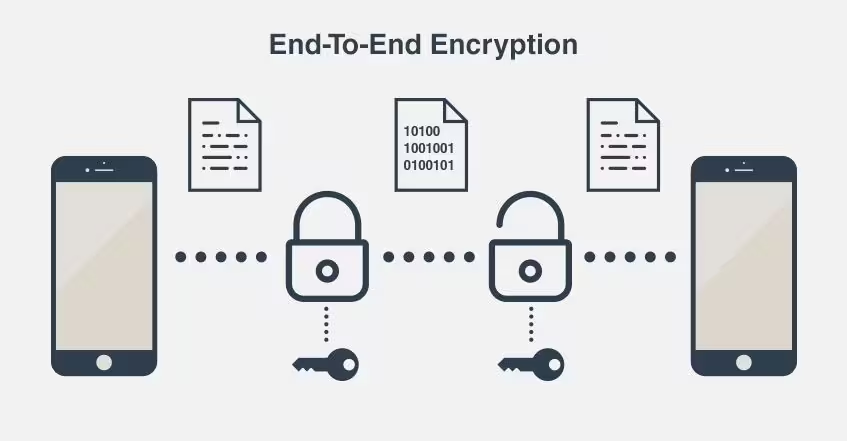

Telefonas vibruoja. Pranešimas atidaromas. Viskas, ką matote, gali būti skaityta tik dviejų žmonių: siuntėjo ir gavėjo. Taip veikia galutinis šifravimas — paprasta idėja, turinti didelį poveikį kasdieniam skaitmeniniam saugumui.

Galutinis šifravimas (E2EE) reiškia, kad pranešimas ar failas užšifruojamas dar prieš išeinant iš siuntėjo įrenginio ir išlieka užšifruotas iki tol, kol jį atkoduos tikslinis gavėjas. Pagrindas — simetrinis raktas, kuriuo užkoduojami duomenys. Kaip tas raktas atsiranda? Dažniausiai per asimetrišką rakto mainą, pvz., RSA ar Diffie–Hellman protokolus. Trumpai: viešasis raktas naudojamas rakto apsikeitimui, o simetrinis raktas — greitam ir saugiam turinio šifravimui.

Galutinis šifravimas garantuoja, kad tik siuntėjas ir gavėjas gali skaityti turinį.

Kur tai taikoma? Daug kur. Saugių pokalbių programėlės, paremtos Signal protokolu, yra garsiausias pavyzdys. Taip pat daug bankinių paslaugų naudoja HTTPS ir papildomas šifravimo priemones, kad apsaugotų prisijungimus ir operacijas. E2EE tapo kertiniu komponentu privatumo apsaugai internetinėje komunikacijoje.

Skalavimas, ribotumai ir skirtumas nuo transportinio šifravimo

Problema, kuri dažnai kyla: kaip valdyti raktus, kai pokalbių dalyvių daug arba jie keičiasi greitai? Čia įžengia asimetriškas šifravimas — jis leidžia saugiai apsikeisti simetriniais raktais, nepakenkiant naudojimo patogumui. Be to, įmonės diegia protokolus, kurie automatizuoja rakto patikrinimą ir atnaujinimą, todėl E2EE gali skalėti nuo dviejų žmonių iki didesnių grupių.

Transportinis šifravimas (taip pat vadinamas point-to-point) skiriasi esminiu būdu. Jis apsaugo ryšį tarp jūsų įrenginio ir tarpinio serverio. Tačiau duomenys gali būti atšifruoti ir pasiekti serverio aplinkoje. Kitaip tariant, tinklo operatoriai gal ir nemato jūsų duomenų kelionės metu, bet paslaugos teikėjas gali juos atidaryti ar modificuoti. Senesnės pokalbių programos ir nešifruoti el. laiškai dažnai pasikliauja būtent tokiu modeliu.

Nors E2EE stipriai sumažina tiesioginį prieigą prie turinio, jis nepadengia visko. Meta duomenys — kas skambino, kada, kiek laiko ir per kur — lieka matomi tinklų operatoriams, ir šią informaciją gali panaudoti tiek tyrimai, tiek piktavaliai.

Vis dėlto metadata riziką galima sumažinti. Derinant šifravimą keliuose sluoksniuose — nuo optinio ryšio lygio (OTNsec) iki Ethernet (MACsec) ir VPN sprendimų kaip IPsec — sumažėja tiek atskirų technologijų, tiek operatorių galimybės stebėti ar manipuliuoti duomenimis. Tokia daugiasluoksnė strategija sutrumpina atakų paviršių ir padidina bendrą sistemų atsparumą. Įmonės, pvz., Adva Network Security, siūlo sprendimus, kurie integruoja šiuos sluoksnius ir padeda užtikrinti ilgalaikę saugą.

.avif)

Galiausiai, galutinis šifravimas nėra stebuklas. Tai — galingas įrankis, kurį reikia derinti su tinkama infrastruktūra, rakto valdymu ir privatumo politika. Ar esate pasirengę paklausti savo paslaugų teikėjo, ar jų sprendimai apsaugo jūsų duomenis nuo pradžios iki pabaigos?

Palikite komentarą