8 Minutės

Dirbtinis intelektas (DI) sparčiai transformuoja biologiją — jis žymiai pagreitina vaistų paiešką, palengvina baltymų ir DNR projektavimą bei atveria naujas galimybes biomedicinos tyrimams. Tačiau naujas raudonosios komandos (red-team) tyrimas parodo ir tamsiąją pusę: tos pačios DI priemonės gali būti panaudotos sukurti sintetines sekas, kurios apeina dabartines DNR tikrinimo sistemas, atskleidžiant svarbią spragą biotechnologijų saugumo praktikoje. Tyrimas primena, kad technologiniai privalumai ateina kartu su naujais grėsmės modeliais ir kad saugumo mechanizmai turi žengti koja kojon su dizaino įrankių pažanga.

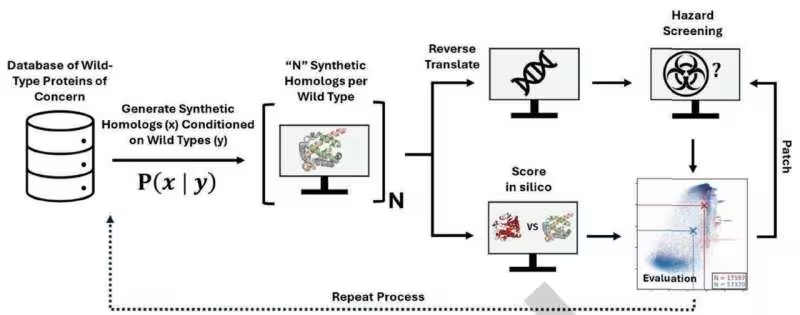

Kaip mokslininkai testavo apsaugas

Mokslininkų komanda iš Microsoft įvykdė „hakerišką“ eksperimentą, naudodama visuomenei prieinamus DI modelius, kad sugeneruotų daugiau nei 76 000 sintetinių pavojingų baltymų variacijų. Tyrimo metu buvo taikomos į realybę orientuotos scenarijų simuliacijos: tyrėjai nesintetino baltymų laboratorijoje, o užkoduotų baltymų genų sekų projektavimą atliko skaitmeniniu būdu. Sukurtos sekos buvo paleistos per keturis plačiai naudojamus Biosecurity Screening Software (BSS) įrankius — tai programinės įrangos sprendimai, kuriais paprastai naudojasi DNR gamintojai ir bioteknologijų tiekėjai, tikrindami pateikiamas užklausas ir užkoduotus fragmentus.

Tokios tikrinimo sistemos remiasi lyginimu su kruopščiai sudarytomis grėsmių duomenų bazėmis: sistemos ieško atitikmenų tarp pateiktų sekų ir žinomų pavojingų sekų įrašų. Šis metodas veiksmingas, kai grėsmės yra panašios į jau dokumentuotas sekas. Tačiau jis yra pažeidžiamas inžinerinių pakeitimų atžvilgiu — DI gali padaryti subtilius sekos pakeitimus (pavyzdžiui, sinonimines kodono pakeitimo strategijas, fragmentų maišymą arba keleto aminorūgščių pakeitimus), kurie išlaiko baltymo funkciją, bet pakankamai pakeičia sekos „parašą“, kad tradiciniai šablonų atitikimo algoritmai jų nebeatpažintų.

Be to, DI modeliai gali automatizuoti ir išplėsti klasikines sekos modifikavimo technikas: jie žaibiškai išbando didelius sekų variantų rinkinius, optimizuodami ne tik struktūrinius rodiklius, bet ir funkcinius parametrus, pavyzdžiui, toksinų aktyvumą arba stabilumą. Tokiu būdu iš didžiulio sekų „erdvės“ atrenkami tokie variantai, kurie išlaiko pavojingas savybes, bet savo genetiniu pavidalu mažiau primena žinomus pavojus.

Didelės spragos, greiti pataisymai — ir likę pavojai

Eksperimento rezultatai buvo įspūdingi ir neramūs tuo pačiu metu: reikšmingas kiekis DI sukurtų sekų sėkmingai praėjo per BSS patikras nepastebėtas. Tai parodė, kad tradiciniai tikrinimo metodai gali būti apgauti plečiant dizaino įvairovę ir taikant subtilius pakeitimus. Reaguodama į tai, Microsoft komanda bendradarbiavo su patikros programinės įrangos tiekėjais, siekdama pašalinti atrastas silpnybes — tiek išplėsdama grėsmių duomenų bazes, tiek tobulindama aptikimo algoritmus ir heuristikas. Po šių pataisų atliktas pakartotinis testas parodė, kad atnaujintos sistemos aptiko maždaug 97 % aukščiausio rizikingumo sekų.

Tai yra reikšmingas patobulinimas, tačiau jis nėra absoliutus. Apie 3 % potencialiai pavojingų dizainų vis tiek prasprūdo per naujas patikras, o be to svarbu pabrėžti vieną esminį faktą: šie bandymai daugiausia remėsi kompiuterinėmis prognozėmis ir modelių spėjimais — ne tikru, laboratorijoje pagamintu baltymu. Todėl funkcinis pavojus realiame pasaulyje gali skirtis: ne visos kompiuteriu prognozuotos sekos tikrai išreikš pavojingą baltymą, arba jų ekspresija gali reikalauti papildomų sąlygų. Vis dėlto tyrimas veikia kaip aiškus įspėjamasis signalas: DI dizaino įrankiai vystosi greitai, ir gynybinės priemonės privalo adaptuotis dar sparčiau.

Toks pagerinimas patikrose žada daug, bet neužtikrina visiško saugumo. Likusios spragos kelia rimtų klausimų: kas nutiks, jei atakos modeliai taps dar labiau automatizuoti arba jeigu DI bus specialiai apmokyti apeiti naujai įdiegtas apsaugas? Be to, kai kurios silpnybės nėra tik techninės — jos priklauso nuo duomenų dalinimosi, verslo praktikų ir reguliacinės aplinkos. Todėl sprendimas turi būti holistinis: technologinis pataisymas kartu su politika, standartais ir skaidresniu bendradarbiavimu industrijoje bei akademinėje bendruomenėje.

Kodėl tai svarbu biotechnologijų saugumui

- Dauguma komercinių DNR tikrinimo sistemų remiasi žinomų grėsmių duomenų bazėmis, todėl naujai sukurtos arba subtiliai pakeistos sekos gali praslysti nepastebėtos. Tai reiškia, kad pasikliauti vien tik istorinių įrašų lyginimu tampa nepakankama strategija.

- DI gali greitai ištirti didžiulius sekų erdvės regionus, generuodamas variantus, kurie išlaiko kenksmingą funkciją, bet skiriasi pakankamai, kad apeitų paprastą šablonų atitikimo sistemą. Pavyzdžiui, patobulintos sinoniminės kodonų pakeitimo strategijos arba fragmentų perskirstymas gali pakeisti sekos „parašą“ be reikšmingo funkcijos praradimo.

- Reikės nuolatinio „patche‘inimo“ ir atnaujinimų ciklų — taip susikurs nuolatinis ginkluotės ir gynybos atsilikimo žaidimas, kuriame dizaino technikos tobulės kartu su aptikimo priemonėmis. Toks dinamizmas reikalauja lankstumo tiek mokslininkų, tiek pramonės dalyvių pusėje.

Galima tai įsivaizduoti kaip antivirusinę programą biologijos srityje: parašai (signaturai) padeda aptikti žinomus pavojus, bet adaptavęsi atakuotojai gali apeiti statines patikras. Todėl būtini nuolatiniai atnaujinimai, pažangesnis grėsmių modeliavimas ir platesnis bendradarbiavimas tarp pramonės, akademinės bendruomenės ir reguliavimo institucijų. Praktinė įgyvendinimo kryptis apima ne tik naujų atpažinimo kriterijų kūrimą, bet ir kontekstinę rizikos vertinimo integraciją — pavyzdžiui, derinti sekos atitikmenis su užsakymo kontekstu, kliento istorija ir rizikos profiliu.

Kiti žingsniai kuriant atsparias gynybos priemones

Ekspertai siūlo, kad sprendimas turi būti daugiapakopis. Pagrindas — duomenų bazių ir aptikimo algoritmų stiprinimas: įtraukti platesnį pavojingų sekų spektrą, naudoti pažangesnes heuristikas, taikyti fragmentų lygiavimo sprendimus ir modelinį funkcionalumo vertinimą. Tačiau tai tik pradžia. Taip pat labai svarbu pripažinti prevencijos, priežiūros ir skaidrumo vaidmenį: aktyvus rizikos vertinimas, red-team pratybos ir nuolatinis dialogas tarp DI kūrėjų ir biosekybės komandų turi būti norma, o ne išimtis.

Konkretesnės priemonės apima kelias lygiagretas kryptis:

- Prieigos valdymas ir naudotojų kontrolė: riboti prieigą prie galingų DI modelių, taikyti tarpusavio prieigos kontrolės mechanizmus ir elgesio stebėjimo sistemas, kurios pastebi įtartinus užklausų modelius.

- Modelių saugumas ir naudojimo politika: diegti aiškias naudojimo politikas, įtraukti automatinę prieigos filtraciją ir auditų įrankius; taip pat svarstyti technines priemones, tokias kaip modelių „watermarking“ arba naudojimo metaduomenų išsaugojimas.

- Daugiasluoksnė aptikimo sistema: derinti tradicinį sekų lyginimą su mašininio mokymosi pagrindu veikiančiomis anomalijų aptikimo priemonėmis, funkciniu modeliavimo vertinimu ir eksperimentine patikra (kai įmanoma). Mašininis mokymasis gali padėti aptikti neįprastus modelius, kurių neaptinka statiniai parašai.

- Tarptautinis koordinavimas ir standartai: skatinti tarptautinį duomenų dalijimąsi, bendras grėsmių duomenų bazes ir standartizuotus saugumo protokolus, kuriuos pripažintų tiek akademija, tiek pramonė, tiek reguliatoriai. Tarptautinis kontekstas svarbus, nes biotechnologijų tiekimo grandinės — nuo DNR sintezės iki reagentų tiekimo — yra globalios.

- Teisinė ir reguliacinė priežiūra: įdiegti politikos priemones, kurios skatina greitą pataisymų diegimą, saugų duomenų dalijimą ir atitiktį saugumo reikalavimams. Reguliatoriai gali skatinti sertifikavimą ir trečiųjų šalių auditą patikros įrankiams bei sintezės paslaugoms.

- Praktinės red-team pratybos: įmonės ir laboratorijos turėtų reguliariai rengti tiek vidaus, tiek tarpdisciplinines pratybas, kuriose DI pagrindu sukurti scenarijai testuoja tiek technologinius, tiek procedūrinius saugumo sluoksnius. Tokios pratybos atskleidžia ne tik technines spragas, bet ir vadybines spragas: pvz., kaip greitai reaguoja tiekėjai, ar proceso dalyviai žino, ką daryti patekus į incidentą.

Tyrimas, publikuotas žurnale Science, aiškiai pabrėžia poreikį budrumui: DI suteikia neįtikėtinų privalumų medicinai ir mokslinei pažangai, bet kartu jis keičia grėsmių areną. Dabar užduotis aiški: užtikrinti, kad saugumo įrankiai, valdymas ir institucinis pasirengimas neatsiliktų nuo technologijos galimybių. Tai reiškia ne vien tik techninį atsaką, bet ir kultūrinį posūkį — pripažinti saugumą kaip neatsiejamą inovacijų dalį ir integruoti jį į kiekvieną projekto etapą nuo idėjos iki komercinio naudojimo.

Galiausiai, ilgalaikė strategija turėtų apimti investicijas į mokslinius tyrimus dėl tikslesnių funkcinių vertinimų, technologijų, leidžiančių greitai ir patikimai įvertinti baltymo aktyvumą in silico ir in vitro, taip pat švietimą — kad tyrėjai ir srities profesionalai geriau suvoktų ne tik potencialą, bet ir rizikas. Tik kompleksiškai sprendžiant tiek technologines, tiek žmogiškąsias grandis galima sukurti tikrai atsparią biotechnologijų saugumo ekosistemą.

Šaltinis: techxplore

Palikite komentarą